#impresoftgroupnews #Cybersecurity

Sono sempre più numerose le realtà aziendali che per sostenere il ritmo dettato dalla trasformazione digitale e per altre ragioni specifiche intraprendono un percorso di adozione di soluzioni cloud e di migrazione dei propri workload verso il cloud.

Per garantire che le risorse presenti in ambiente cloud siano al sicuro è necessario adottare un nuovo modello di sicurezza che si adatti in modo più efficace alla complessità dell’ambiente moderno, contemplando ambienti ibridi e proteggendo applicazioni e dati indipendentemente da dove risiedono.

In questo articolo vengono descritti alcuni dei principali servizi di sicurezza del networking di Azure che aiutano le organizzazioni a adottare il modello Zero Trust, un approccio alla sicurezza integrato e proattivo da applicare su differenti fronti.

Il framework Zero Trust elaborato da Microsoft si basa sui seguenti tre principi per proteggere le risorse:

- Verify explicitly. Autenticare e autorizzare sempre, tenendo in considerazione diversi aspetti come: l’identità utente, la location, lo stato del dispositivo, il servizio oppure il workload, la classificazione dei dati e le anomalie.

- Use least privileged access. Limitare l’accesso degli utenti mediante: accessi “just-in-time” (JIT) e “just-enough-access” (JEA), policy adattive basate sul rischio e protezione dei dati.

- Assume breach. Ridurre al minimo l’esposizione e segmentare gli accessi andando a definire perimetri granulari. Utilizzare una crittografia end-to-end e fare analisi per: ottenere visibilità, rilevare minacce e migliorare le difese.

L’approccio Zero Trust presuppone una violazione e accetta la realtà che i malintenzionati possano essere ovunque. Per questa ragione tale modello consiglia di verificare tutti i tentativi di accesso, limitare l’accesso degli utenti (JIT e JEA) e rafforzare la protezione delle risorse.

A tutte queste pratiche è però importante associare dei controlli sulle comunicazioni di rete, andando a segmentando la rete in zone più piccole per poi controllare quale traffico può fluire tra di esse. Un approccio dove i firewall di rete vengono implementati esclusivamente sulle reti perimetrali, filtrando il traffico tra zone attendibili e non attendibili diventa limitante per questo modello. Invece, è consigliato filtrare il traffico anche tra reti interne, host e applicazioni.

In Azure sono presenti diversi servizi di sicurezza relativi al networking, descritti nei paragrafi seguenti, che consentono di filtrare e controllare le comunicazioni di rete in modo granulare, supportando così il modello Zero Trust.

Network Security Group (NSG)

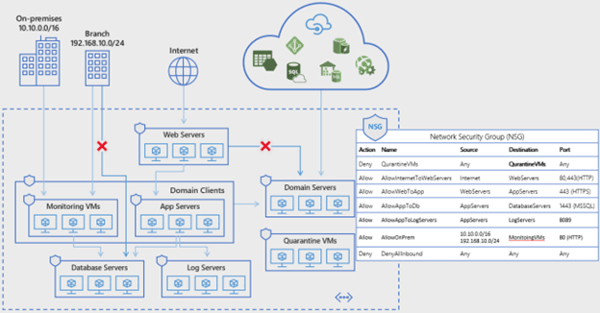

I Network Security Groups (NSG) sono lo strumento principale per controllare il traffico di rete in Azure. Tramite delle regole di deny e permit è possibile filtrare le comunicazioni tra differenti workload attestati su una virtual network di Azure. Inoltre, è possibile applicare filtri sulle comunicazioni con sistemi che risiedono nell’ambiente on-premises, connesso alla VNet Azure, oppure per le comunicazioni da e verso Internet. I Network Security Groups (NSG) possono essere applicati su una determinata subnet di una VNet Azure oppure direttamente sulle singole schede di rete delle macchine virtuali Azure. I NSG possono contenere regole con dei Service Tags, che consentono di raggruppare con dei nomi predefiniti delle categorie di indirizzi IP, incluse quelle assegnate a determinati servizi Azure (es. AzureMonitor, AppService, Storage, etc.).

Nelle regole dei Network Security Groups possono essere referenziati anche gli Application Security Groups (ASG). Si tratta di gruppi che contengono schede di rete di macchine virtuali presenti su Azure. Gli ASG consentono di raggruppare con nomi mnemonici più server, utili in particolare per workload dinamici. Gli Application Security Groups consentono quindi di non dover più gestire nelle regole degli NSG gli indirizzi IP delle macchine virtuali Azure, purché questi IP siano relativi a VMs attestate sulla stessa VNet.

Sebbene ci sia la possibilità di attivare soluzioni firewall a livello di sistema operativo guest, i NSG di Azure sono in grado di garantire la protezione anche se la macchina virtuale in Azure viene compromessa. Infatti, un utente malintenzionato che ottiene l’accesso alla macchina virtuale e ne eleva i privilegi potrebbe essere in grado di disabilitare il firewall sull’host. I NSG, essendo implementati al di fuori della macchina virtuale, forniscono forti garanzie contro gli attacchi al sistema di firewalling a bordo delle macchine virtuali.

Figura 1 – Visualizzazione grafica della segregazione del traffico di rete tramite NSG

Azure Firewall

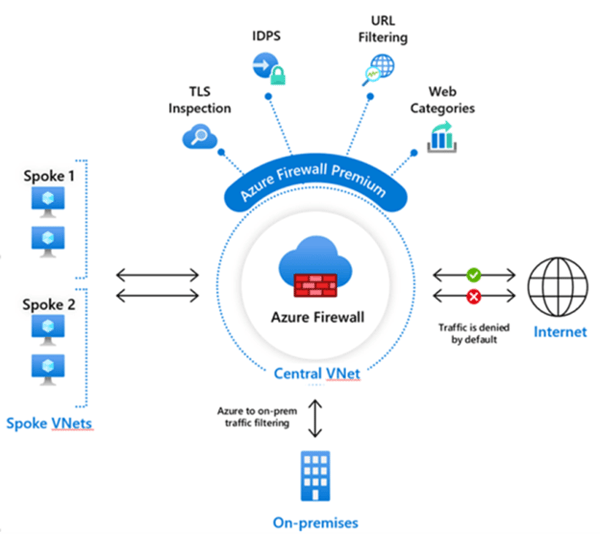

Azure Firewall è un servizio di sicurezza di rete, gestito e basato su cloud, in grado di proteggere le risorse attestate sulle Virtual Network di Azure e di governare in modo centralizzato i relativi flussi di rete. Inoltre, ha funzionalità intrinseche di alta disponibilità e di scalabilità.

Azure Firewall Premium garantisce tutte le funzionalità presenti nel tier Standard di Azure Firewall e in più aggiunge le seguenti funzionalità tipiche di un next generation firewall.

Figura 2 – Panoramica delle funzionalità di Azure Firewall Premium

Le best practice dettate dal modello Zero Trust prevedono di crittografare sempre i dati in transito per ottenere una crittografia end-to-end. Tuttavia, dal punto di vista operativo, spesso si ha la necessità di avere una maggiore visibilità per applicare servizi di sicurezza aggiuntivi ai dati non crittografati. Con le funzionalità di Azure Firewall Premium tutto ciò è possibile. Infatti, la versione Premium permette di ottenere un livello di protezione ulteriore dalle minacce di sicurezza, mediante funzionalità come TLS Inspection e IDPS che garantiscono un maggior controllo del traffico di rete al fine di intercettare e bloccare la diffusione di malware e virus. Per ulteriori dettagli riguardanti le funzionalità di Azure Firewall Premium è possibile consultare questo articolo.

DDoS protection

Il modello Zero Trust si pone l’obiettivo di autenticare e autorizzare qualsiasi componente che risiede sulla rete. Nonostante ciò, qualsiasi sistema in grado di ricevere pacchetti di rete è vulnerabile agli attacchi DDoS, anche quelli che utilizzano un’architettura Zero Trust. Di conseguenza, è fondamentale che qualsiasi implementazione Zero Trust adotti anche una soluzione per la protezione dagli attacchi DDoS.

In Azure la protezione da attacchi DDoS è disponibile in due differenti tiers: Basic oppure Standard.

La protezione Basic è abilitata di default nella piattaforma Azure, la quale effettua costantemente il monitor del traffico e applica in tempo reale delle mitigazioni agli attacchi di rete più comuni. Questo tier fornisce lo stesso livello di protezione adottato e collaudato dai servizi online di Microsoft ed è attiva per gli indirizzi IP Pubblici di Azure (Pv4 e IPv6). Non è richiesta alcun tipo di configurazione per il tier Basic.

L’Azure DDoS Protection di tipologia Standard fornisce delle funzionalità di mitigation aggiuntive rispetto al tier Basic, che sono ottimizzate in modo specifico per le risorse dislocate nelle virtual network di Azure. Le policy di protezione sono auto-configurate e vengono ottimizzate effettuando un monitoraggio specifico del traffico di rete e applicando degli algoritmi di machine learning, che consentono di profilare nel modo più opportuno e flessibile il proprio applicativo studiando il traffico generato. Nel momento in cui vengono superate le soglie impostate nella policy di DDoS, viene in automatico avviato il processo di DDoS mitigation, il quale viene sospeso nel momento in cui si scende al di sotto delle soglie di traffico stabilite. Queste policy vengono applicate a tutti gli IP pubblici Azure associati alle risorse presenti nelle virtual network, come: macchine virtuali, Azure Load Balancer, Azure Application Gateway, Azure Firewall, VPN Gateway e istanze Azure Service Fabric.

Azure Firewall Manager

Il modello di sicurezza Zero Trust ci indirizza nell’adozione di un approccio legato alla micro-segmentazione e alla definizione di perimetri granulari nella propria architettura di rete. Per agevolare questo approccio è possibile utilizzare Azure Firewall Manager, uno strumento che, mettendo a disposizione un unico pannello di controllo centralizzato, è in grado di semplificare la configurazione e la gestione delle network security policy, le quali spesso devono essere distribuite su più istanze di Azure Firewall. Oltre alla gestione delle policy di Azure Firewall, Azure Firewall Manager consente di associare alle reti virtuali un piano di protezione dagli attacchi DDoS.

Inoltre, Azure Firewall Manager consente di utilizzare offerte SECaaS (Security as a Service) di terze parti per proteggere l’accesso a Internet degli utenti.

Sinergie e raccomandazioni per l’utilizzo dei vari servizi di protezione

Al fine di ottenere una protezione di rete efficace si riportano alcune raccomandazioni che è consigliato tenere in considerazione per l’utilizzo dei vari componenti di sicurezza relativi al networking di Azure:

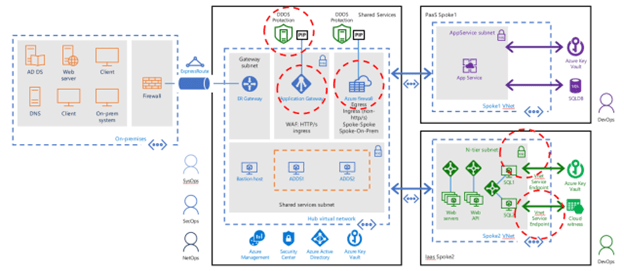

- I Network Security Groups (NSG) e l’Azure Firewall sono tra di loro complementari e utilizzandoli in modo congiunto si ottiene un grado di difesa elevato. I NSG è consigliato utilizzarli per filtrare il traffico tra le risorse che risiedono all’interno di una VNet, mentre l’Azure Firewall è utile per fornire una protezione di rete e applicativa tra differenti Virtual Network.

- Per aumentare la sicurezza dei servizi Azure PaaS è consigliato utilizzare i Private Link, i quali possono essere utilizzati in concomitanza ad Azure Firewall per consolidare e centralizzare i log degli accessi.

- Nel caso si voglia effettuare una pubblicazione applicativa protetta (HTTP/S in inbound) è opportuno utilizzare il Web Application Firewall presente nelle soluzioni di Application Delivery di Azure, affiancandolo quindi ad Azure Firewall. Web Application Firewall (WAF), consente di ottenere una protezione da vulnerabilità e da attacchi comuni, come ad esempio attacchi X-Site Scripting e SQL Injection.

- Azure Firewall può essere affiancato anche da soluzioni WAF/DDoS di terze parti.

- Oltre ad Azure Firewall è possibile valutare l’adozione di Network Virtual Appliances (NVAs) fornite da vendor di terze parti e disponibili nel marketplace di Azure.

Tutti questi servizi di protezione, opportunamente configurati in una topologia di rete Hub-Spoke consentono di effettuare una segregazione del traffico di rete, ottenendo un elevato livello di controllo e sicurezza.

Figura 3 – Esempio di una architettura Hub-Spoke con i vari servizi di sicurezza

Inoltre, prevedendo l’integrazione con i servizi di sicurezza di Azure, come Microsoft Defender for Cloud, Microsoft Sentinel ed Azure Log Analytics, è possibile ottimizzare ulteriormente la gestione delle security posture e la protezione dei workload.

Conclusioni

Il modello di sicurezza definito Zero trust dagli analisti di Forrester Research è ormai un imperativo per la protezione dei propri ambienti. Azure mette a disposizione una vasta gamma di servizi che consentono di ottenere elevati livelli di sicurezza, agendo su differenti fronti per sostenere questo modello. Per affrontare questo percorso di adozione del modello Zero Trust, una strategia vincente in ambito Azure networking la si può ottenere applicando un mix-and-match dei differenti servizi di sicurezza di rete per avere una protezione su più livelli.

Francesco Molfese

Microsoft MVP Cloud and Datacenter Management, in 4wardPRO ricopre il ruolo di Director della Business Unit “Cloud Infrastructure”, dove è il responsabile della presenza tecnica dell’azienda nel mercato Cloud Infrastructure. Francesco è inoltre Microsoft Certified Trainer (MCT).